众所周知,密码手需要考虑的东西很多,但逆向手只要学会一把梭就完事了

main函数,首先进行一次标准的加密,然后进行16次的故障注入

1234567891011121314151617181920212223242526272829303132333435//// Created by Liming Shao on 2018/4/24.//#include <stdio.h>#in...

前言本案例分析仅用于学习交流,禁止用于非法用途这个app是我在最近的逆向学习中,对自己来说比较困难的一个案例,其中涉及到frida检测,unidbg补环境,ollvm分析等一些之前不太熟悉的操作,在此记录一下自己的学习过程。

抓包我们第一步对该app进行抓包分析,可以看到上传的参数全部被加密,看不出任何有效参数

frida检测与脱壳在查看app的信息的时候,显示是360加固

尝试使用fr...

最近在逆向某app的时候,碰到了360加固,我这个刚入门的萌新只会frida-dexdump

一把梭下去直接报错了

看看加载了哪个so,发现是经典的libmsaoaidsec.so多线程反调

直接hook clone绕过

12345678910111213141516171819202122232425262728293031323334function nop_64(addr) &#...

脱壳

360的壳,这里上frida-dexdump就可以了

请求Signature分析测试一下激活码的接口

12345678910111213141516171819POST /daily/app/flag/flagShow HTTP/1.1Host: xianbeikeji.comAccept-Language: zh-CN,zh;q=0.8User-Agent: okhttp-okgo...

最近在学习安卓逆向的时候遇到了libmsaoaidsec.so导致无法frida注入,这里自己收集了一些绕过的方法,如有错误的地方还请各位大佬指正

hook pthread_create[原创]【安卓逆向】libmsaoaidsec.so反调试及算法逆向案例(爱库存)-Android安全-看雪-安全社区|安全招聘|kanxue.com

用frida先注入一下,可以看到在输出hello之后直接...

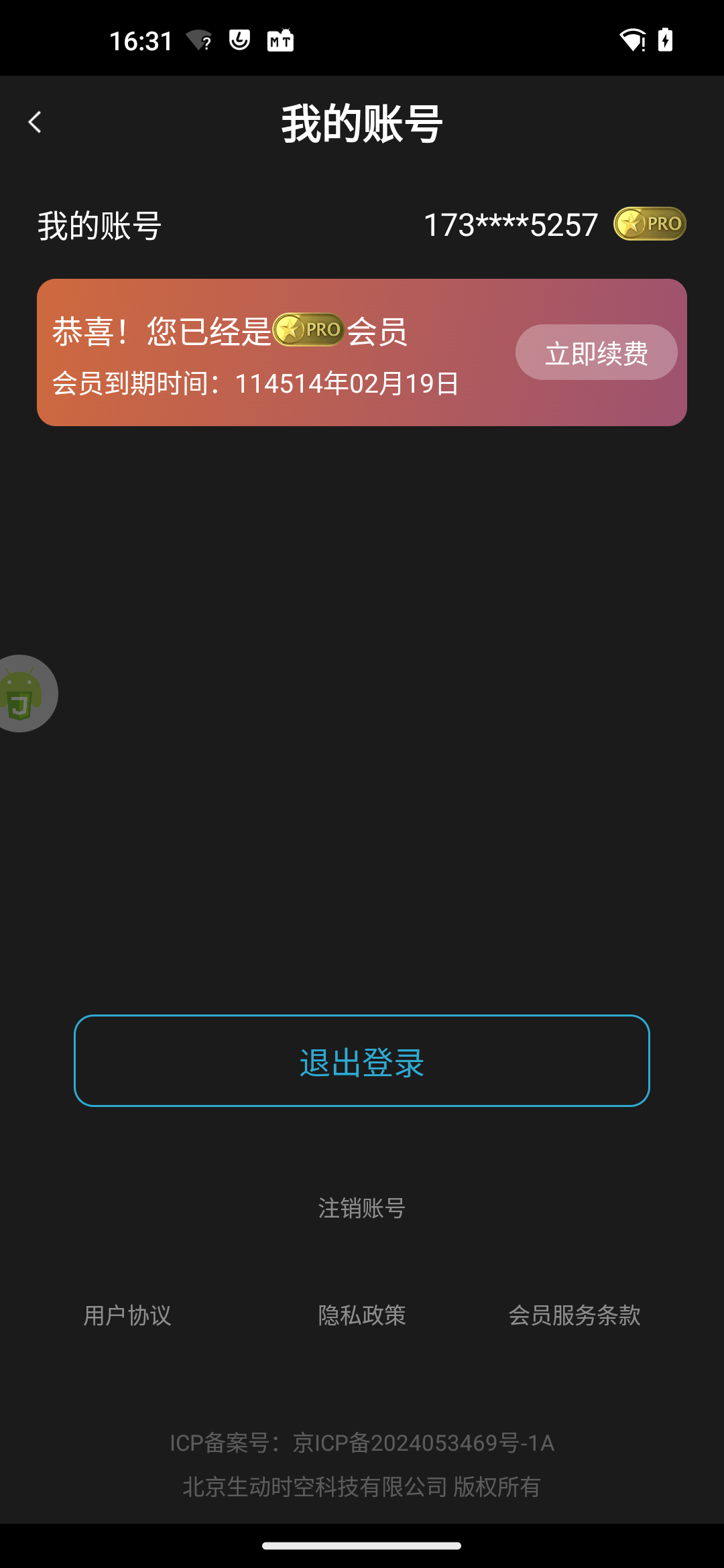

一个适合练手的小app,不涉及native层的分析

jadx打开,直接搜索vip字符串

定位到com.eumlab.prometronome.baselib.util.UserCache的isPro方法

这里把hook掉isPro的返回值为true就可以直接使用vip功能了

但是点进去用户界面会直接闪退,应该是后续对user中CustomerVip的实例进行了操作,但我们直接hook的i...

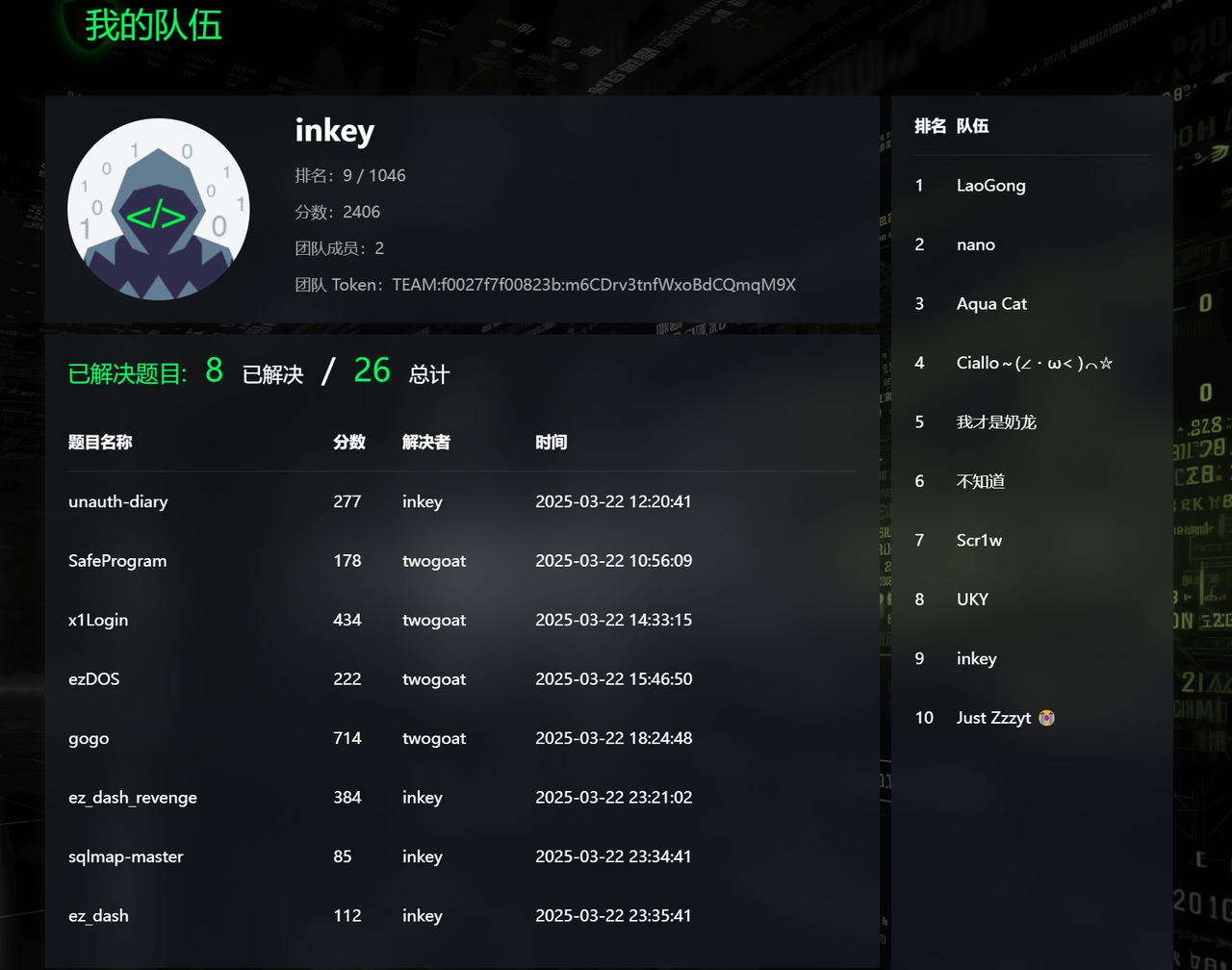

x1login

checkSecutity检测了root和debug,直接frida绕过

123456789101112function anti_debug(){ Java.perform(function() { var MainActivity = Java.use("com.nctf.simplelogin.MainActivity...

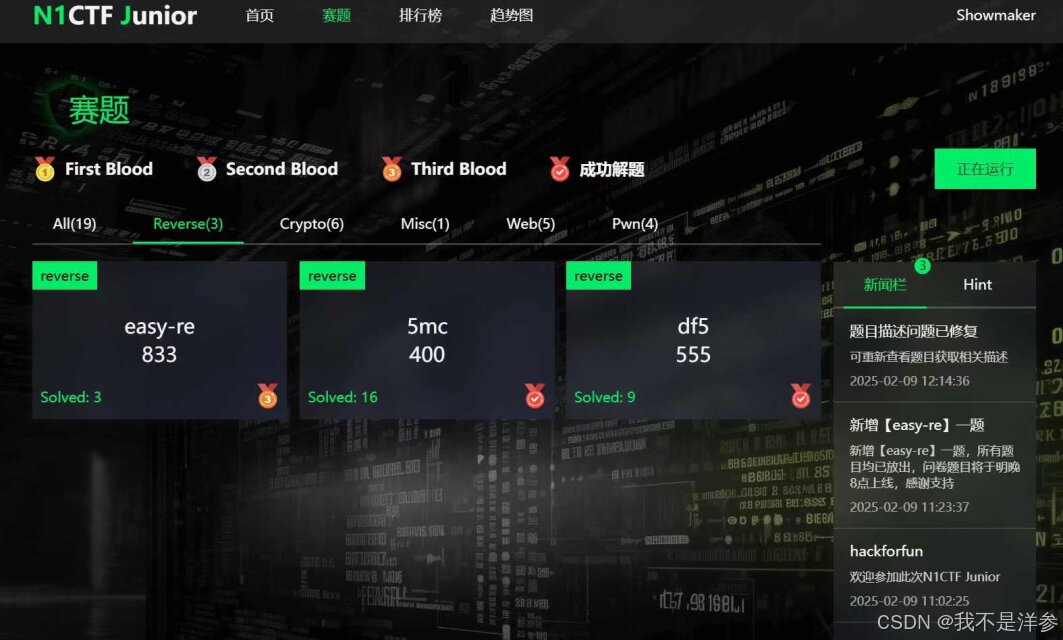

你做出了过去最想做出的n1 junoir,却再也回不到从前了

5mc体力活,这题就是进到动调进到每个加密函数分析

大概就是16次的加密过程

12345678910111213141516171819202122232425262728293031323334353637383940414243444546474849505152535455565758596061626364656667...